ליקוי אבטחה ב- Messenger - חברת ITSAFE הכשרות סייבר ואבטחת מידע

שי אלפסי חוקר אבטחה ב-ReasonLabs ומרצה במכללת ITSAFE מצא ליקוי אבטחה בפייסבוק מסנג'ר אשר מאפשר לנוזקות לבצע persistency במחשב. שי דיווח על הבאג לפייסבוק והם תיקנו את ליקוי האבטחה.

הבאג במסנג'ר דסקטופ בגרסת 460.16 מאפשר לתוקפים לנצל את האפליקציה על מנת להריץ קבצים זדוניים על מערכת ההפעלה על מנת לייצר שיטת עלייה כדי לאחוז בתחנה ולקבל אליה גישה כל פעם מחדש.

חשוב לציין שפייסבוק תיקנה במהירות את הבאג ומיהרה לשחרר גרסה מתוקנת.

תוכלו לקרוא על ליקוי האבטחה גם באתר the hacker news בלינק הבא

איך הבאג עובד?

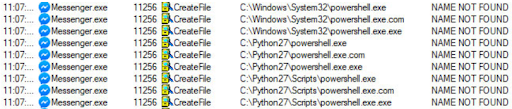

כשמריצים את אפליקציית המסנג'ר האפליקצייה מייצרת קריאות לא מכוונות ל- PowerShell מהנתיב של C:\python27 שזה הנתיב שבו פייתון מותקן, משום ש PowerShell.exe לא מגיע מנתיב זה שום דבר לא יקרה אך במידה ותוקף ייצר קובץ בשם Powershell.exe שנמצא בנתיב של של python27 תתבצע הרצה לא מכוונת מתוך התהליך של מסנג'ר.

משום שהבאג מבצע קריאה לתוך התיקייה של python27 ותיקייה זו נגישה לכל משתמש בכל הרשאה, תוקף שאין לו הרשאות Administrator יכול לייצר אחיזה יציבה בלי בעיה של הרשאות ולהנות משיטת עלייה שתוכל להחזיר אותו לתחנה הנתקפת בכל פעם שאפליקציית המסנג'ר תרוץ.

ניצול של הבאג להוכחת יכולת:

- לאחר שיצרנו סוס טרויאני פשוט, החלפנו את שמו ל Powershell.exe ושמנו אותו בנתיב שמסנג'ר קורא ממנו את python.

- הפעלנו את האזנה על מנת לחכות לחיבור שיגיע מההרצה של המסנג'ר

- הפעלנו את המסנג'ר כדי לראות האם הקריאה תתבצע והקובץ הזדוני שלנו ירוץ על מנת להשיג לנו שליטה מרוחקת על התחנה

כפי שניתן לראות הקריאה עבדה והסוס הטרויאני החזיר לנו חיבור למכונה המרוחקת.