לתקוף את התוקף 2 - סיפרו של קמפיין פישינג כושל - ITSAFE

אז בעקבות ההצלחה של הבלוג הקודם, החלטתי להמשיך לתקוף את התוקפים ולהמשיך במלאכת הצלת נפשות תמימות שנפלו קורבן להאקר זדוני.

ביקשתי מחברים ומכרים כאלו ואחרים להעביר אליי הודעות שהם קיבלו כדי להמשיך להשתעשע עם תקיפה נגד ליצני פישינג. רוב הקמפיינים שהיו נסגרו כי החשוד בהונאה נעצר לאחר חקריה סמויה שהתנהלה בלהב 433. על פי החשד נעצר אזרח ישראלי שמתגורר בשטחים.

יכול להיות שהחשוד מנהל רשת סמויה של קמפיינים שעדיין רצה?

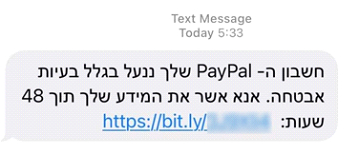

אז בהמשך השבוע אחד מחברי הטובים אמר לי שקיבל הודעה מטעם Paypal שהחשבון שלו ננעל "בגלל בעיות אבטחה" והעביר לי ההודעה הבאה:

אז אפשר לראות שיש פה שימוש בשירות של bit.ly שכל מטרתו היא קיצור כתובות ואפשרות של מעכב אחר כמה אנשים לחצו על הלינק, כמובן ש PayPal הגדולה לא תשתמש בזה. הסיבה שהתוקף בחר לבצע שימוש ב bit.ly היא כדי לטשטש את הכתובת שעומדת מאחורה וגם כנראה לקבל קצת מידע לגבי כמות הלחיצות על הלינק.

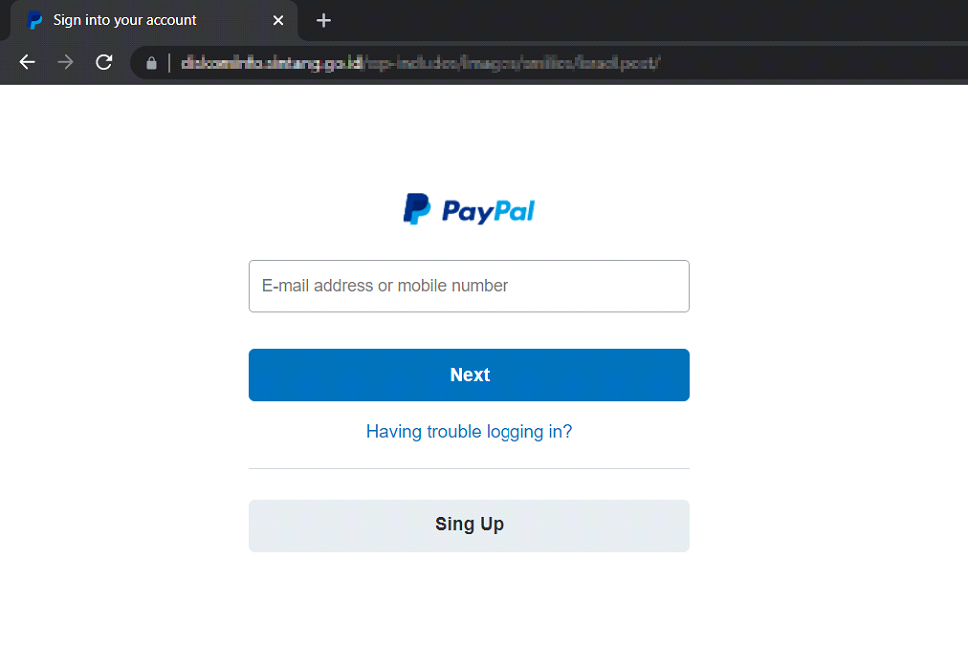

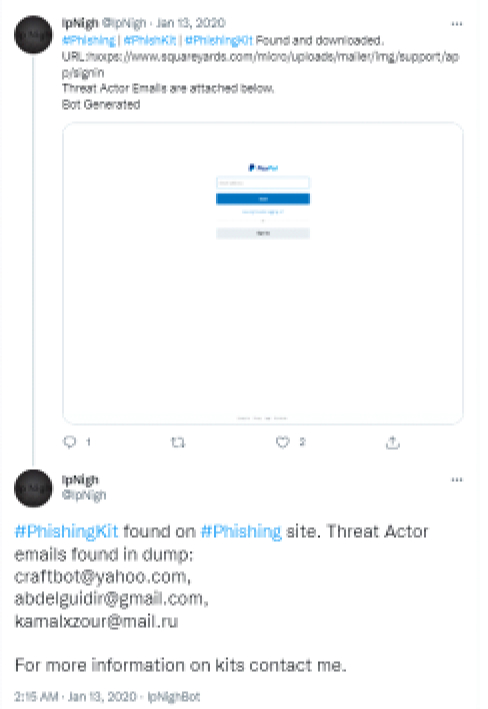

אז לחצי על הלינק כדי לראות במה מדובר וקיבלתי את מסך ההתחברות הבא:

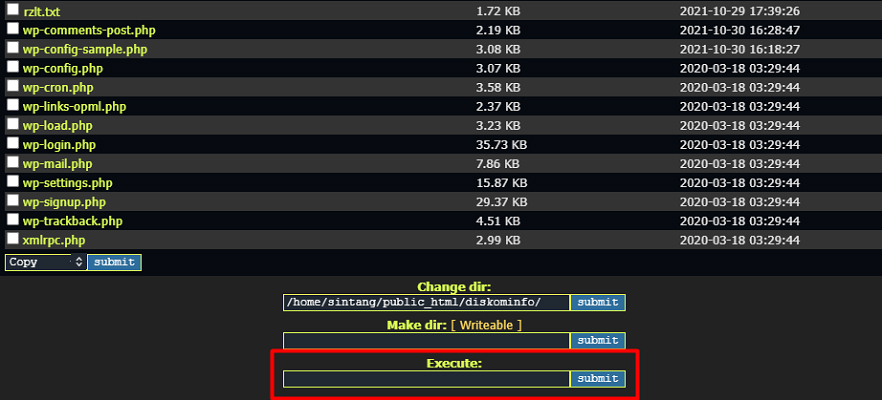

מומחי הפישינג שבניכם צריכים לזהות הודעות כאלה מקילומטרים, אפילו לא השקיעו בדומיין שיראה דומה (כמובן שטישטשתי אותו כדי לא לסכן פה אחד בטעות). מה עשיתי אתם שואלים? מה שכל האקר וותיק היה עושה, השתמשתי בכלי הפריצה הטוב ביותר בעולם, "דפדפן" וניגשתי לדומיין הראשי (**.com). בסך הכל הורדתי את הנתיב שהתוקף השתמש בו ושם היה ונחשו מה? הדף הראשי של האתר פשוט הכיל Webshell, למי שלא מכיר ויודע מה הוא Webshell בסופו של דבר מסוף \ ממשק פקודות ישיר על השרת דרך אפליקציית Web (בקורס לומדים על זה ומתנסים בסוגים שונים של Webshells)

השימוש ב Webshell מאפשר לנו לטייל במערכת הקבצים, לקרוא,למחוק או להריץ קבצים כאלו ואחרים (תלוי ברמת הרשאות) ואם נרצה גם לייצר ReverseShell ישירות משרת שלו אלינו.

אז העמוד היה ללא שום התחברות, בלי אימות, פשוט כל אחד יכל לגשת אז מכאן ההמשך ידוע, כמובן שמחקתי את הדף עם כל כרטיסי האשראי, ובנוסף התעללתי קצת בתוקף הטירון

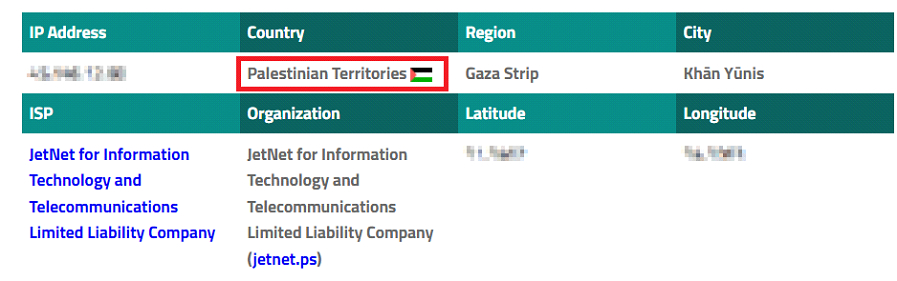

הוא עשה לי את החיים קלים יותר כשהשאיר לי חלון שמאפשר לי הרצת פקודות, ממש השאיר לי את הדלת לווילה פתוחה. אז אולי תהיתם למה חשבתי שמדובר באותו נוכל, הסיבה היא שכשנכנסתי לקובץ שבו נשמרו כרטיסי האשראי, האקר שלנו עשה בדיקה עם הכתובת IP שלו והזין מספר אשראי מזוייף כדי לבדוק האם המערכת שבנה אכן עובדת, ואתם שואלים מהו מיקום הכתובת?

אז לאחר שהבנו את מיקום התוקף שלנו, חיטטתי עוד קצת בקבצים שהיו באתר ולהפתעתי גיליתי כתובת מייל באחד מקבצי הקונפיגורציה!

חיפוש מהיר בגוגל הפנה אותי לציוץ בטוויטר שמזהיר מפני תוקפים שמפיצים פישינג בהתחזות ל PayPal, וכתובת המייל שלו מופיעה שם כמובן

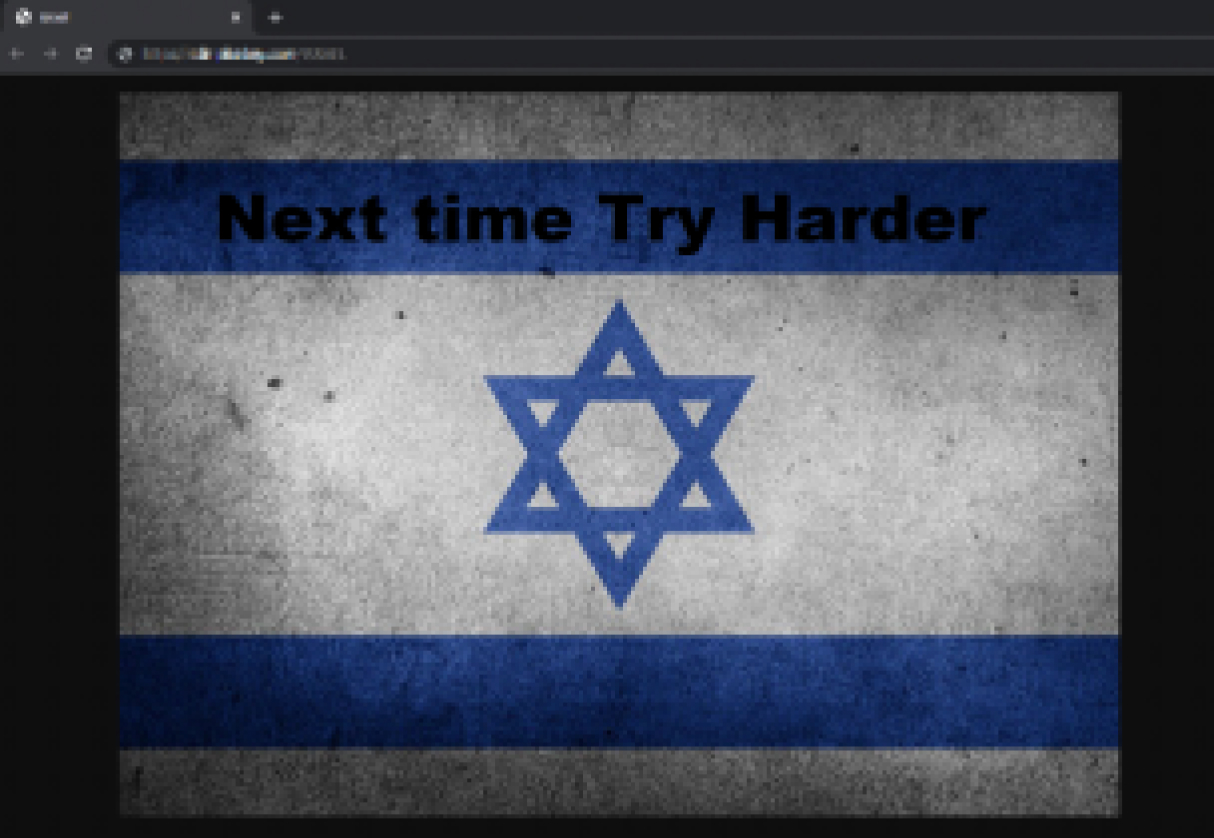

ואקט ציוני אחרון לאחר שמחקתי לו את כל כרטיסי האשראי, נתתי לו טיפ קטן להתאמץ יותר בפעם הבאה:

עד כאן להיום מלוחם הצדק שלכם, סטודנט אנונימי